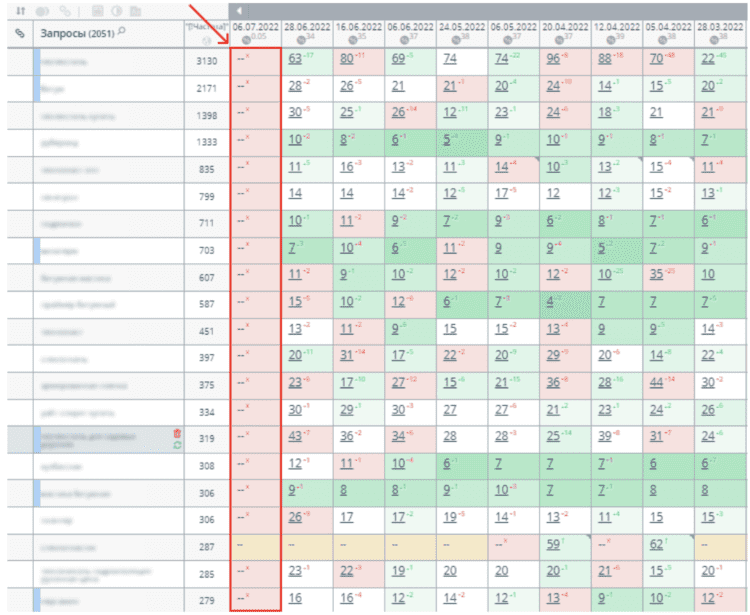

Всем привет! На днях на одном из сайтов нашего клиента мы обнаружили резкое падение всех показателей поисковых запросов в Яндексе:

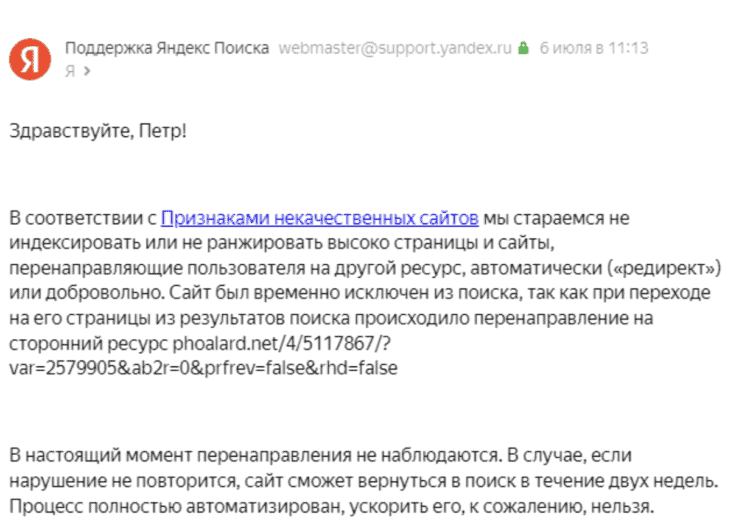

Мы сразу же решили узнать, в чем проблема, и написали в поддержку Яндекса. Получили быстрый ответ от Платона Щукина:

За этим последовало сообщение от другого с клиента с такой же проблемой:

Обнаружили странное поведение сайта. При переходе из поисковика Яндекса (и SEO, и Директ), срабатывает редирект. Но срабатывает именно после очистки кеша. Сможете посмотреть?

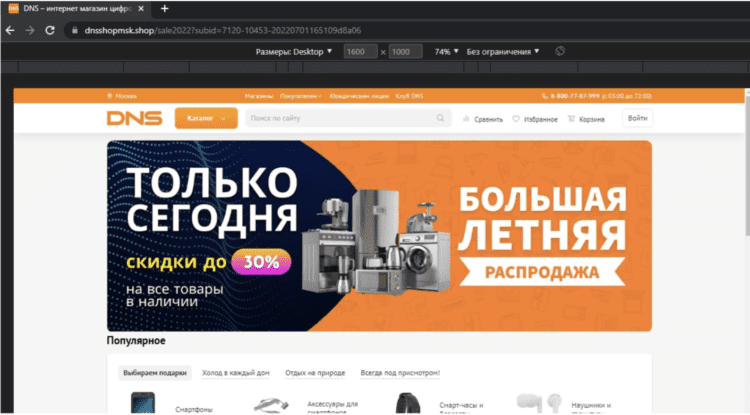

При проверке сайта в Google сохраненная копия выглядела так:

То есть была ссылка на фишинговый сайт, копию сайта DNS. И при кликах на ссылки клиентского проекта через режим инкогнито происходили редиректы на сторонние сайты. Сразу же появилось подозрение, что клиентский сайт взломали.

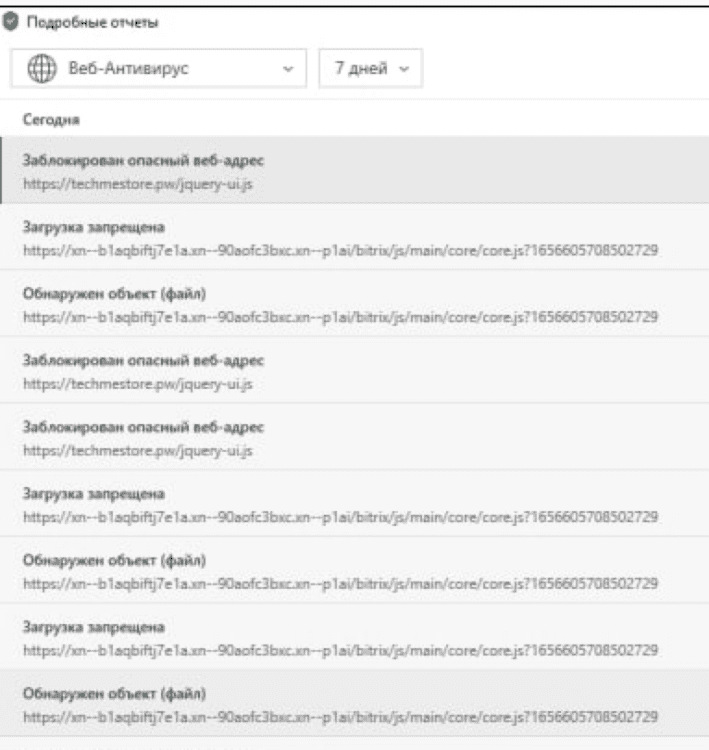

И почти сразу написал еще один клиент, что антивирус Касперского ругается на то, что сайт теперь отображается как вредоносный:

Что произошло?

Оказалось, что 28 июня был массовый взлом сайтов, созданных на CMS Bitrix. На официальном форуме Битрикс пишут, что злоумышленникам удалось получить доступ к 80% сайтов платформы, что и повлекло за собой удаление некоторых данных и смену паролей. Несколько сайтов наших клиентов также попали в этот список, что привело к исключению сайта из индекса и падению позиций.

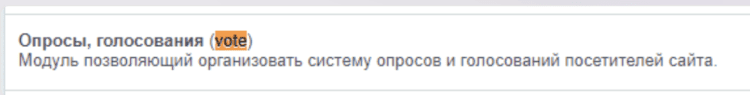

29 июня компания “1С-Битрикс” обнародовала заявление, в котором они объяснили, что в системе отсутствуют критичные уязвимости, и взломать сайты на последней версии Битрикс не представляется возможным. Хакеры использовали уязвимость модуля “vote”, обнаруженную еще в марте этого года. К сожалению, далеко не все клиенты успели обновить свои системы, что позволило хакерам с легкостью обойти систему безопасности сайтов и произвести злоумышленные действия.

Владельцы сайтов часто игнорируют обновления CMS, боятся что что-то слетит, сломается и т.д. Но нужно понимать, какие последствия могут и быть готовым к этим рискам. Нужно сайты делать так, чтобы при обновлении они были максимально стабильными и, если используете готовые решения, использовать те, которые регулярно обновляются и идут в ногу со временем. И это касается не только «1С-Битрикс» конечно же, но и WordPress, OpenCart и других систем управления сайтом.

Часто, особенно в случаях с «1С-Битрикс», многие в целях экономии (например, чтобы не покупать лицензию на обновление) или по-другим причинам (например, настроена синхронизация с 1С или другими готовыми решениями, которые могут конфликтовать в итоге) не обновляют Битрикс. Если вы тоже не обновляли свою версию Битрикс, то вы в зоне риска.

Если вы не уверены, взломан ли ваш сайт, лучше перепроверить сайт по инструкции ниже [см. ниже пункт «2. Нет резервной копии или вы не можете обновить CMS» ]

Как поступить, если ваш сайт все же был взломан

1. Есть резервная копия сайта и можете обновить CMS до последней версии

В данном случае нам нужна резервная копия сайта до массового взлома (до 28 июня 2022). Вы делаете следующее:

- Восстанавливаете сайт до 28 июня 2022 (ваши бэкапы могут быть на хостинге или вы их сами делали).

- Вы уверены, что у вас в целом «ядро» сайта не тронуто, у вас нет каких-то глобальных готовых решений/синхронизаций с 1С и прочее, которое вы настраивали давно и что после обновления может стать неактуальным.

- Убедитесь, что у вас есть на подхвате разработчик, который может помочь вам, если что-то пойдет не так, а сайт после обновления станет «кривым».

- Обновляете «1С-Битрикс» до актуальной версии.

2. Нет резервной копии или вы не можете обновить CMS

Если по какой-либо причине вы не можете обновить версию вашей CMS, в данном случае, сначала отключите модуль, через который был массовый взлом «Опросы, голосования (vote)»:

Далее проделайте следующее (если вы не понимаете как все это делать, можете написать нам):

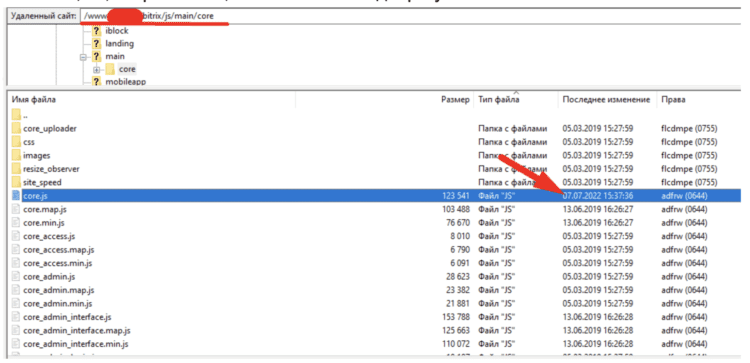

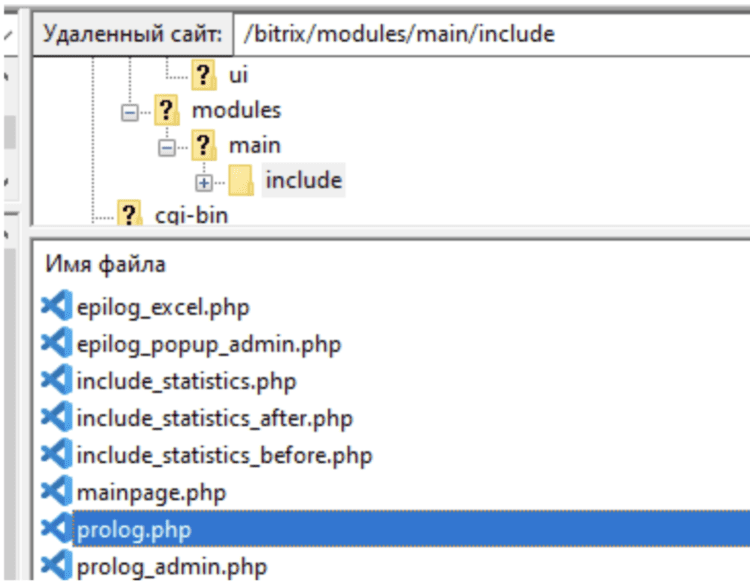

- Зайдите по FTP сюда в папку вашего сайта и там /bitrix/js/main/core

- И там в первую очередь обратите внимание на даты изменения файлов. Если дата изменения хоть одного файла отличается от даты изменения других файлов в этой же папке, то, скорее всего, ваш сайт был подвергнут атаке.

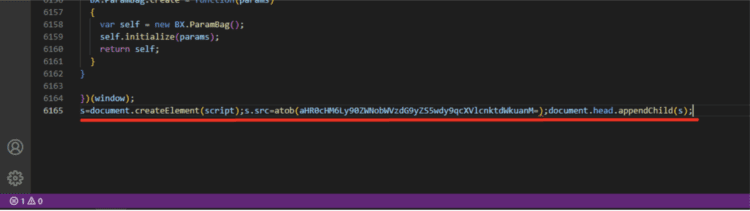

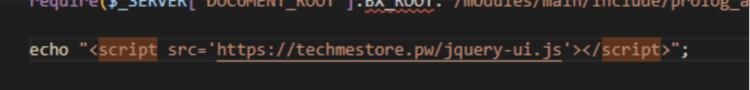

- В случае с этим взломом в последней строчке файла /bitrix/js/main/core/core.js имеется вредоносный код (в нашем случае начинается с s=document.createElement(script);s.src=)и его необходимо убрать:

- Если есть доступ к Linux — SSH или консоли хостинга, можете написать в ней команду для поиска измененных файлов за последние 11 дней. Результат записывается в файл под названием list_of_modified_files.txt:find public_html -type f -mtime -11 print > list_of_modified_files.txt

- Если код был добавлен куда-то ещё — вы сможете его отыскать по этим файлам. Также код может выглядеть таким образом:

- Может быть вставлен в этот файл (/bitrix/modules/main/include/prolog.php):

- Вы устранили последствия, но не устранили причину взлома. Пообщавшись с технической поддержкой битрикса, наша команда выяснила, что источником угрозы в данном примере оказался вирусный файл bitrix/components/bitrix/main.file.input/main.php. Поэтому его нужно проверить и удалить, если он у вас присутствует.

- После того, как вы уберете вредоносный код из файлов, рекомендуем обновить доступы к сайту на Bitrix и к хостингу, и, если есть, к FTP или SSH.

Вывод

Для максимальной защиты вашего сайта от попыток взлома рекомендуется регулярно обновлять сайт/плагины/модули и прочее. Обычно обновления исправляют старые ошибки, недочеты и уязвимости, которые стали известны, поэтому обновления действительно важны для безопасности вашего сайта.

Также мы часто видим в коде сайта какие-нибудь комментарии от предыдущих разработчиков, которых вы могли как-то обидеть. Они обычно пишут всякие гадости в лучшем случае, в худшем закрывают сайт от индексации, размещают ссылки на казино и т.д., которые как правило обнаруживаются поздно. Поэтому, если вы даете кому-то доступы к сайту, делайте отдельные аккаунты для них и после прекращения работы с ними, закрывайте доступы к этим аккаунтам, это хоть какая-то дополнительная защита. Ну и ищите исполнителей с хорошей репутацией, чтобы потом не потерять много денег и времени.

Успехов вам!

Да уж, неприятная и актуальная проблема!

ну и дыра(

Спасибо. У меня тоже такая проблема сейчас, сайт на Битриксе, резко упали все позиции на сайте((( Сейчас прочекаю по вашему гайду.